Meltdown und Spectre: cyon-Server gepatcht

Am 04. Januar 2018 sind zwei schwerwiegende Sicherheitslücken in Computer-Prozessoren bekannt geworden. Meltdown und Spectre machen es für Angreifer möglich, Daten anderer Prozesse auszulesen. Während sich mit Meltdown Prozessoren des Marktführers Intel angreifen lassen, sind von der Spectre genannten Lücke fast alle modernen Chip-Architekturen betroffen, die z.B. auch in Smartphones eingesetzt werden.

Wir setzen in unserer Infrastruktur auf Server mit Intel-Prozessoren und sind deshalb von beiden Lücken betroffen. Aufgrund der Schwere der Lücken haben wir vergangene Nacht sämtliche Webhosting-, Agency- und Speedserver mit Patches versorgt. Hostings von cyon-Kunden sind damit bereits immun gegen die bisher bekannten Angriffsvektoren von Meltdown und Spectre.

Schützen Sie sich

Von Meltdown und Spectre sind aber nicht nur Server-Systeme betroffen. Auch Windows- und Apple-Computer sowie Android- und iOS-Geräte können durch die beiden Schwachstellen angegriffen werden. Selbst über einen Browser und JavaScript soll die Lücke ausgenutzt werden können.

https://x.com/misc0110/status/948706387491786752

Die Browser-Hersteller haben Updates angekündigt und zum Teil bereits neue Versionen bereitgestellt.

Firefox

Firefox wehrt ab Version 57.0.4 zwei bekannte Meltdown-Angriffe ab. Die Version steht auf der offiziellen Firefox-Seite zum Download bereit.

Google Chrome

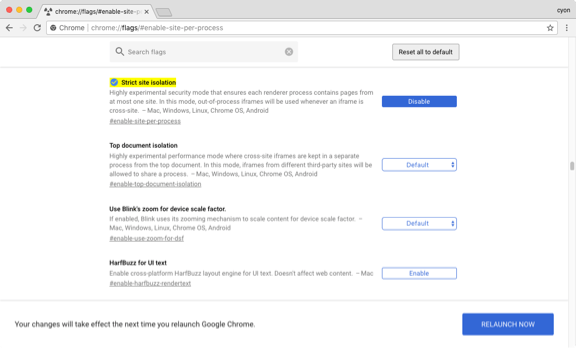

Voraussichtlich am 23. Januar wird Chrome in Version 64 erscheinen und eine eingebaute Schutzfunktion mitbringen. Chrome-Nutzer können sich aber bereits jetzt mit der sogenannten «Site Isolation»-Funktion besser schützen. Sie aktivieren die Funktion folgendermassen:

- Öffnen Sie die URL

chrome://flags/#enable-site-per-processin Chrome - Aktivieren Sie die Option «Strict site isolation».

- Starten Sie Chrome neu, damit die Option aktiv wird.

Apple Safari

Für Safari wurde ein Update angekündigt, das in den kommenden Tagen erscheinen wird. Erste Gegenmassnahmen sind bereits in den aktuellen macOS- (10.13.2) und iOS-Versionen (11.2) eingebaut.

Aktuell bleiben

Generell empfehlen wir, dass Sie alle Ihre Geräte regelmässig aktualisieren. Die meisten Hersteller bieten automatisierte Updates an. Eine praktische Übersicht zu den verbreitetsten Geräten haben die Kollegen vom Newsportal watson zusammengestellt.

Sie haben Fragen zu Meltdown und Spectre? Hinterlassen Sie uns einen Kommentar.

Immer auf dem Laufenden bleiben

Tipps, Tools & Insights für deine Webprojekte

Jetzt Newsletter abonnierenBeteilige dich an der Diskussion

6 Kommentare

Danke für die Frage, Claudio. Wir konnten in unseren Benchmarks bislang keine spürbaren Einbussen feststellen. Wir haben allerdings in der gleichen Woche Änderungen am Storage-Setup vorgenommen, was die Resultate unter Umständen verwässert. Wir behalten die Sache auf jeden Fall im Auge.

Wow, dass Ihr die Server so rasant gepacht habt hätte ich nicht erwartet!

– Besten Dank dafür

Um das eigene System zu Testen gibt es noch ein kleines Tool:

https://github.com/ionescu007/SpecuCheck/releases

«SpecuCheck is a Windows utility for checking the state of the software mitigations against CVE-2017-5754 (Meltdown) and hardware mitigations against CVE-2017-5715 (Spectre) «

Besten Dank für den Link, Remo.

Vielen Dank.

Ist Spectre auch mitigiert? Ich dachte gelesen zu haben, es können nur bekannte Angriffsvektoren gepatcht werden – für alle unbekannten Angrifsvektoren brauche es längerfristig eine neue CPU.

Hi Fabian, ja die bisher bekannten Spectre-Angriffe sind mit diesem Patch mitigiert. Du hast recht, endgültig wird Spectre wohl erst mit einer neuen Prozessor-Architektur verschwinden. Wir werden Patches für zukünftig bekanntwerdende Angriffe jeweils auch zeitnah einspielen.

Danke das wir uns auf euch verlassen können!

Nur eine Frage was habt ihr Performancetechnisch für Einbussen mit den Patches? Nach Linus Torvalds sollten es ca. 5% (Linux) sein.

Gruess Claudio